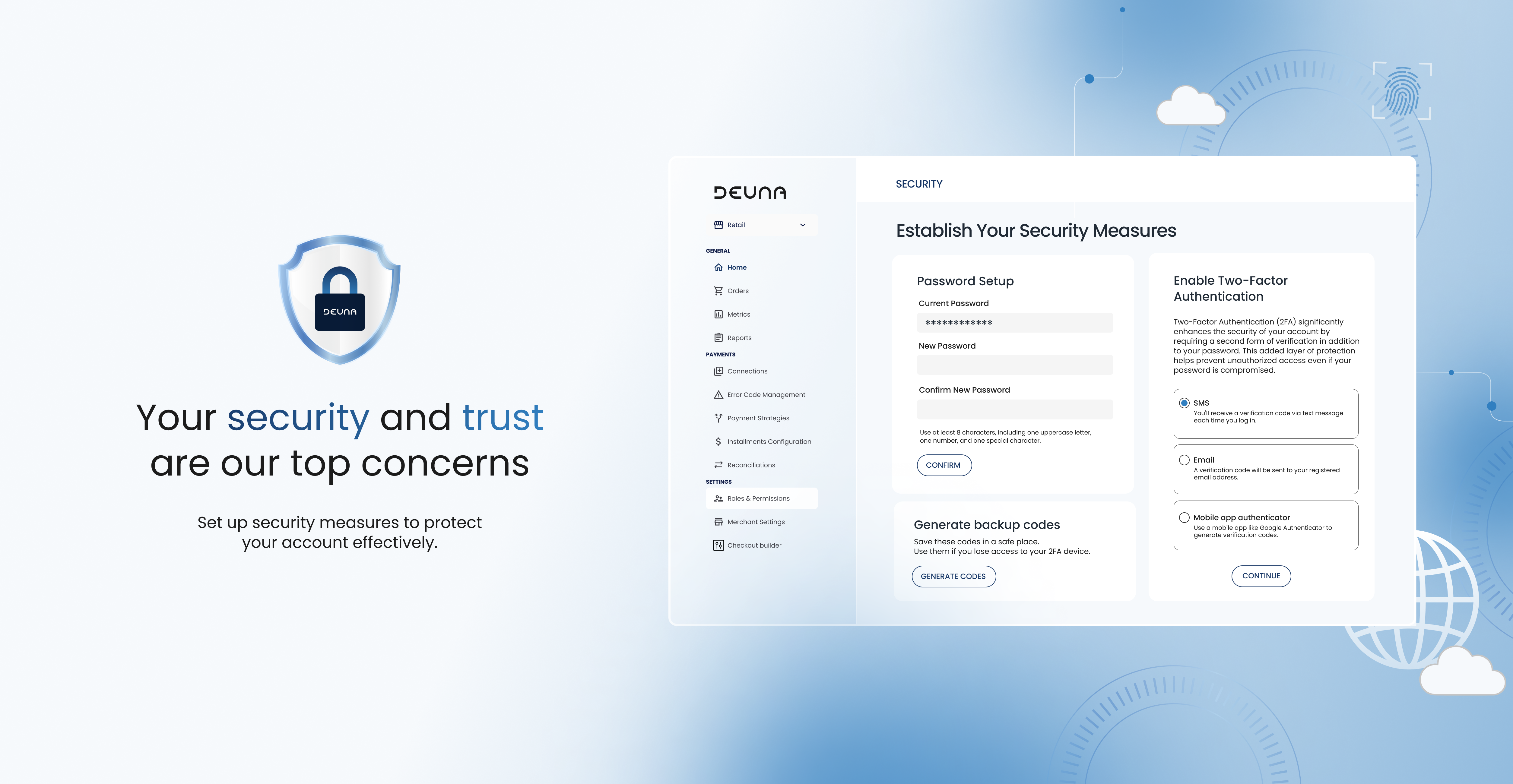

Seguridad

Esta guía detalla las medidas y protocolos de seguridad implementados para asegurar un entorno seguro y confiable en nuestro portal administrativo y servicios.

En DEUNA, priorizamos la seguridad de nuestra plataforma y la protección de los datos de nuestros clientes.

Nuestro compromiso con la seguridad abarca control de accesos, gestión de usuarios, monitoreo y respuesta ante incidentes, utilizando herramientas y estándares líderes en la industria.

Control de Accesos

- Control de Accesos Basado en Atributos (ABAC):

- El portal administrativo de DEUNA utiliza ABAC para controlar el acceso.

- Todas las acciones tomadas por cada usuario son registradas con AuditLogs, los cuales pueden ser accedidos por el comercio.

- Los AuditLogs se almacenan en caliente (acceso rápido por la plataforma) por dos años y un año adicional en frío (requiere soporte de DEUNA).

- Los TrailLogs, que almacenan toda la data transaccional que pasa a través de DEUNA, cumplen con los mismos periodos de almacenamiento que los AuditLogs.

- AuditLogs y TrailLogs:

- AuditLogs: Se almacenan según el estándar RFC5424 e incluyen información de todas las acciones realizadas sobre el portal administrativo de DEUNA.

- TrailLogs: Almacenan toda la data transaccional procesada por DEUNA.

- Delegación de Permisos: DEUNA proporciona al comercio permisos para administrar acciones, comercios y recursos según sus políticas, con recomendaciones de DEUNA.

- DEUNA Permite delegar permisos sobre:

- Acciones

- Comercios

- Recursos.\

- DEUNA Permite delegar permisos sobre:

Gestión de Usuarios

- Proceso de Creación e Invitación de Usuarios:

- Los usuarios son creados mediante un proceso de invitación por correo electrónico. El usuario invitado debe crear y confirmar una contraseña.

- Requisitos de la contraseña:

- Longitud de al menos 8 caracteres.

- Al menos un carácter especial.

- Validación contra contraseñas comúnmente expuestas y conocidas (ej. "password", "12345678").

- Opcionalmente, los usuarios pueden registrar Autenticación Multifactor (MFA) usando Okta. El comercio puede requerir que esto sea obligatorio para su cuenta.\

Gestión de Usuarios Inactivos

- Cada 60 días, se envía una alerta a los super-admins del comercio notificando la inactividad de usuarios.

- Los super-admins pueden desactivar o eliminar usuarios inactivos vía el portal administrativo de DEUNA.

- Usuarios inactivos por 90 o más días serán desactivados automáticamente. Estos periodos pueden personalizarse según las necesidades del comercio.

Monitoreo Continuo de Seguridad

- Herramientas Líderes en la Industria:

- AWS GuardDuty: Detección continua de amenazas.

- AWS Inspector: Evaluación de seguridad y vulnerabilidades para EC2, ECR y funciones Lambda.

- AWS Security Hub: Consolida alertas y hallazgos de seguridad para priorización y remediación.

- KrakenD: Implementa limitación de tasas y medidas de seguridad para proteger aplicaciones contra sobrecargas y ataques maliciosos.

- Seguridad de Datos:

- Datos en Tránsito: Soporte de protocolos TLS (TLSv1.2 y TLSv1.3) con cifrados seguros como TLS_AES_128_GCM_SHA256, TLS_AES_256_GCM_SHA384 y TLS_CHACHA20_POLY1305_SHA256.

- Datos en Reposo: Métodos de encriptación y rotación automática de credenciales para proteger datos almacenados.\

Respuesta ante Incidentes y Comunicación de Problemas

-

Planes de Continuidad del Negocio y Recuperación ante Desastres (BCP y DRP):

- DEUNA cuenta con un BCP y DRP diseñados para una respuesta temprana ante incidentes.

- Monitoreo y guardias 24/7 para detección e identificación en tiempo real.

- Incidentes clasificados en cinco categorías, cada una manejada según un SLA definido para asegurar una respuesta rápida y adecuada.

-

Resolución de Vulnerabilidades y Amenazas:

-

Niveles de Severidad y Tiempos de Resolución:

Severidad Tiempo Óptimo Tiempo Máximo Tiempo Acknowledge Crítico 3 horas 5 días 30 min Alto 6 horas 2 semanas 30 min Medio 3 días 4 semanas 1 h Bajo 5 días 8 semanas 1 d No Triaged 2 semanas 6 meses 1 d -

Criterios de SLA:

-

Notificación Inicial: Los clientes serán notificados dentro de las 72 horas posteriores a la detección de un incidente de seguridad que afecte sus datos personales.

-

Actualizaciones de Seguimiento: Se proporcionarán actualizaciones regulares al menos cada 7 días hasta que el incidente se resuelva.

-

Informe Final del Incidente: Emitido dentro de los 30 días posteriores a la resolución, detallando causa, impacto y acciones correctivas.

-

Acuse de Recibo: Solicitud de acuse de recibo de la notificación dentro de las 24 horas. Si no se recibe un acuse de recibo, se tomarán medidas de seguimiento para asegurar que los clientes estén informados.

-

Resolución del Incidente: La organización se esforzará por resolver el incidente e implementar acciones correctivas dentro de los 14 días posteriores a la detección. Si se necesita más tiempo, se informará a los clientes sobre la extensión del plazo y las razones del retraso.

-

Reporte Interno:

- Todos los incidentes de seguridad deben ser reportados internamente al Oficial de Protección de Datos (DPO) designado o a la autoridad relevante dentro de las 2 horas posteriores a la detección.

- El DPO revisará e iniciará una investigación interna dentro de las 4 horas posteriores al informe inicial.

-

Tiempo de Respuesta de Soporte al Cliente: La organización proporcionará soporte a los clientes afectados por el incidente de seguridad, con respuestas iniciales a consultas o solicitudes de soporte dentro de las 24 horas.

-

Postmortems: Requeridos para incidentes P1 y P2 dentro de 3 y 7 días, opcionales para P3, y no requeridos para P4 y P5. Roles clave como CTO, DevOps y Team Leads participan según prioridad. Sesiones de socialización y seguimiento bi-semanal de Operational Readiness.

-

-

Updated 3 months ago